Python 代码加密是一个相对复杂的话题,不存在像编译型语言(如 C/C++)那样“一次编译,到处运行”且完全无法反编译的完美方案。

这主要是因为 Python 的动态特性和解释执行模式,Python 代码通常以 .py 文件(源码)或 .pyc 文件(字节码)的形式存在,两者都相对容易被反编译回可读性很高的 Python 源码。

我们讨论的“加密”更多的是指代码保护,其目标通常是:

- 防止源码被轻易查看和窃取:保护你的商业逻辑、算法或敏感信息。

- 防止代码被轻易修改:确保你的程序按预期运行,不被他人篡改。

- 隐藏敏感信息:如数据库密码、API Key 等。

下面我将从“简单到复杂”的顺序,介绍几种主流的 Python 代码保护方法。

混淆代码

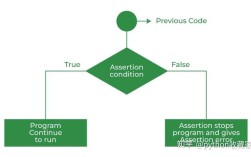

混淆不是真正的加密,它通过重命名变量、函数,并添加无意义的代码来增加代码阅读的难度,从而“劝退”大多数试图窃取代码的人,对于有经验的逆向工程师来说,混淆后的代码仍然可以被还原。

优点:

- 简单、快速,通常只需一个工具即可完成。

- 不会显著影响代码的运行速度。

- 开源工具免费。

缺点:

- 保护强度低:只能增加破解难度,不能真正阻止逆向工程。

- 可能引入 Bug,尤其是在处理复杂的 Python 元编程(如装饰器、元类)时。

- 可能影响代码的调试和性能。

常用工具:

-

PyObfuscate

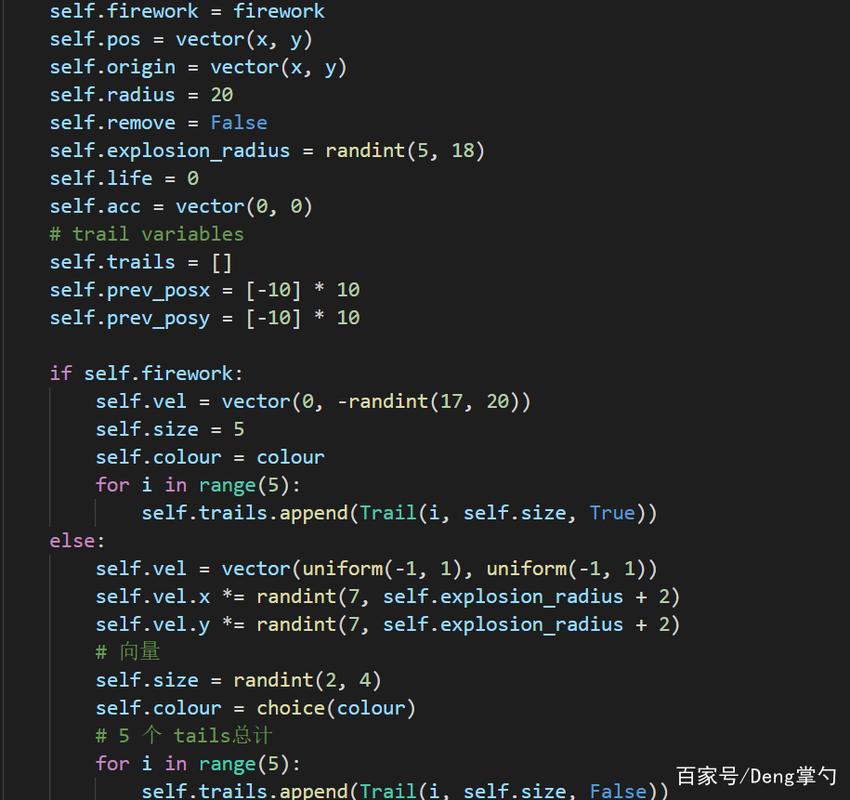

(图片来源网络,侵删)

(图片来源网络,侵删)- 一个老牌的混淆工具。

- 它会重命名变量、函数和类,并插入一些垃圾代码。

- 示例:

pyobfuscate my_script.py > obfuscated_script.py

-

XArmor

- 一个功能更强的商业混淆工具,提供更高级的混淆选项和更好的兼容性。

- 它是付费的商业软件。

-

自定义混淆脚本

你可以自己写一些简单的脚本来进行重命名,但处理所有边界情况非常困难。

将代码编译为字节码

Python 解释器执行的是字节码,.pyc 文件就是字节码的缓存,将代码编译成 .pyc 文件是最简单的“保护”形式。

优点:

- 阻止了“小白”直接查看源码。

- 可以略微提高模块的加载速度。

缺点:

- 保护强度极低,有大量成熟的反编译工具可以轻松将

.pyc文件转换回.py源码。 - Python 版本依赖性强。

.pyc文件通常与特定的 Python 版本绑定,跨版本运行会失败。

如何操作:

最简单的方法是使用 Python 内置的 compileall 模块。

# 编译单个文件 python -m py_compile your_script.py # 编译整个目录下的所有 .py 文件 python -m compileall /path/to/your/project

执行后,你的目录下会生成 __pycache__ 文件夹,里面包含了对应 Python 版本的 .pyc 文件,你可以将这些 .pyc 文件分发给用户,并删除 .py 文件。

反编译工具:

- uncompyle6 / decompyle3:可以反编译 Python 2.7 到 3.8 的字节码。

- pycdc:另一个反编译工具。

使用打包工具

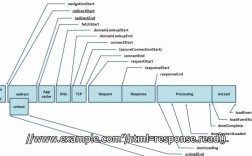

这是目前最主流和推荐的方法,打包工具将你的 Python 代码、依赖库和运行时环境打包成一个独立的可执行文件(.exe on Windows, .app on macOS, binary on Linux),用户无需安装 Python 即可运行你的程序。

核心原理:打包工具并非真正“加密”了你的代码,而是将你的 .py/.pyc 文件和所有依赖库一起压缩,然后在程序运行时在内存中解压并执行,这隐藏了你的源码文件,使得普通用户无法直接访问它们。

优点:

- 用户体验好:分发一个文件即可,用户无需关心 Python 环境。

- 隐藏源码和依赖:用户看不到你的

.py文件和venv目录。 - 保护强度中等:对于普通用户和初级开发者来说,已经足够,逆向需要专门的工具和知识。

缺点:

- 文件体积巨大:因为打包了整个 Python 解释器和所有依赖,文件大小可能会达到几十甚至上百兆。

- 启动速度变慢:首次启动时需要解压和加载大量数据。

- 并非绝对安全:有经验的开发者仍然可以使用工具(如

pyinstxtractor)来解包.exe文件,并从中提取出字节码,然后使用反编译工具还原源码。

常用打包工具:

-

PyInstaller

-

最流行、功能最全的打包工具。

-

支持多种打包模式:

onefile(单个可执行文件)、onedir(一个目录,包含多个文件,启动更快)。 -

安装:

pip install pyinstaller -

基本使用:

# 打包成单个 exe 文件 pyinstaller --onefile --windowed your_script.py # --windowed 表示无控制台窗口,适用于 GUI 程序 # 去掉 --windowed 则会显示控制台窗口,适用于控制台程序

-

-

Nuitka

- 更先进的打包/编译工具。

- 它不仅仅是一个打包器,它可以将 Python 代码编译成 C 代码,然后再编译成原生的可执行文件。

- 优点:在某些情况下,可以显著提升运行速度,并且提供了比 PyInstaller 更强的代码保护(因为生成了 C 代码,逆向难度更高)。

- 缺点:编译过程非常慢,对 C 编译器(如 MSVC, GCC, Clang)有依赖。

- 安装:

pip install nuitka - 基本使用:

# 编译成单个可执行文件 nuitka --onefile --follow-imports your_script.py

使用 C 扩展

将你的核心、敏感算法用 C/C++ 语言实现,然后编译成动态链接库(如 .so on Linux, .dylib on macOS, .pyd on Windows),主 Python 程序通过 ctypes 或 Cython 调用这些库。

优点:

- 保护强度高:C/C++ 编译后的二进制文件逆向工程难度极大。

- 性能提升:计算密集型的代码用 C 实现可以大幅提升性能。

缺点:

- 开发复杂:需要你掌握 C/C++ 和 Python 的交互知识。

- 丧失跨平台性:需要为不同的操作系统编译不同的库文件。

- 调试困难:在 C 和 Python 之间进行调试比较麻烦。

实现方式:

- Cython:允许你用类 Python 的语法编写 C 扩展,然后将其编译成 C 模块,这是最常见的方式。

- ctypes / CFFI:直接调用已有的 C 动态库。

代码虚拟化和加壳

这是最高级别的保护方法,通常用于保护非常核心的商业算法。

核心原理:

- 代码虚拟化:将 Python 字节码转换成一种自定义的、只有解释器才能理解的“中间代码”或“伪代码”,攻击者即使拿到了字节码,也无法直接理解,因为缺少了对应的虚拟机解释器。

- 加壳:在打包好的可执行文件外部再封装一层“壳”,程序运行时,先解压这个“壳”,然后在内存中解密和加载真正的代码,这增加了静态分析的难度。

优点:

- 保护强度极高:是目前最强的 Python 代码保护手段。

缺点:

- 工具稀少且昂贵:这类工具通常是商业软件,价格不菲。

- 性能开销大:虚拟化和加壳过程会消耗额外的 CPU 和内存资源,可能影响程序性能。

- 兼容性风险:可能与某些杀毒软件或安全软件产生冲突,被误报为病毒。

常用工具:

- Arm_dot:一个专门为 .NET 程序设计的加壳工具,但有时也被用于 Python(通过 PyInstaller 打包后)。

- VMProtect:一款强大的商业虚拟机和加壳工具,支持多种平台,价格昂贵。

- Themida:另一款顶级的商业软件保护和许可管理解决方案。

总结与最佳实践

| 方法 | 保护强度 | 实现难度 | 性能影响 | 适用场景 |

|---|---|---|---|---|

| 代码混淆 | 低 | 简单 | 小 | 保护非核心、简单的脚本,防止初级用户窥探。 |

| 编译为字节码 | 极低 | 简单 | 无 | 仅作为临时或辅助手段,几乎不提供有效保护。 |

| 打包工具 | 中等 | 简单 | 中(体积大,启动慢) | 强烈推荐,绝大多数桌面应用、GUI 工具的首选。 |

| C 扩展 | 高 | 复杂 | 可能提升性能 | 保护核心算法,同时追求极致性能。 |

| 虚拟化/加壳 | 极高 | 复杂(工具使用) | 大 | 保护高价值商业软件的核心资产。 |

最佳实践建议

-

分层保护:不要只依赖一种方法,结合使用效果更佳。

- 推荐组合:PyInstaller/Nuitka 打包 + C 扩展。

- 将你的主程序和一般逻辑用 PyInstaller 或 Nuitka 打包。

- 将最核心、最敏感的算法用 Cython 写成 C 扩展。

- 这样既保证了良好的用户体验和分发便利,又对核心逻辑提供了最高级别的保护。

- 推荐组合:PyInstaller/Nuitka 打包 + C 扩展。

-

隐藏敏感信息:

- 永远不要在代码中硬编码密码、API Key、数据库连接字符串等敏感信息。

- 正确做法:使用环境变量、配置文件(将配置文件与代码一起打包,并确保配置文件不被轻易读取)或专门的密钥管理服务。

-

管理好你的依赖:

- 使用

requirements.txt或poetry.lock等工具来管理你的项目依赖,确保环境一致性,这在打包时至关重要。

- 使用

-

明确你的保护目标:

- 如果你的软件是开源的,或者核心价值不在于代码本身,那么过度保护是没必要的。

- 如果你的软件是闭源的,并且包含了你的核心商业秘密,那么应该投入资源使用更高级的保护方法。

对于绝大多数 Python 使用 PyInstaller 或 Nuitka 打包你的程序是最佳选择,它在易用性、保护效果和用户体验之间取得了最好的平衡,如果需要保护的部分极其重要,再考虑将其剥离为 C 扩展。