Wi-Fi Phisher 教程:从入门到实践

Wi-Fi Phisher 是一个强大的自动化攻击框架,它通过创建一个与合法 Wi-Fi 热点(如咖啡馆、机场)完全相同的“邪恶双胞胎”(Evil Twin)网络,来诱骗用户连接并窃取他们的凭证(如 Wi-Fi 密码、社交媒体账号、网站登录信息等)。

其工作原理是:

- 监听与嗅探:监听目标区域的 Wi-Fi 流量,识别合法的热点名称。

- 设置恶意接入点:创建一个与合法热点名称相同的恶意接入点。

- 强制断开:向已连接到合法热点的设备发送 Deauthentication 帧,强制它们断开连接。

- 钓鱼攻击:受害者设备自动重连到信号更强的恶意接入点,Wi-Fi Phisher 会捕获所有连接的设备,并向它们展示一个精心制作的登录页面(如“网络需要认证”),诱骗用户输入账号密码。

- 凭证捕获:所有输入的凭证都会被记录下来,供攻击者获取。

第一部分:环境准备

硬件要求

- 一台支持 监控模式 的无线网卡。

- 推荐型号:Alfa AWUS036NH, Alfa AWUS036ACH, TP-Link WN722N 等,这些网卡通常基于 Atheros 或 Realtek 芯片,在 Linux 下支持良好。

- 如何检查:插入网卡后,在终端运行

airmon-ng,如果能看到你的网卡名称(如wlan0),并且可以进入监控模式,说明网卡兼容。

操作系统

- 推荐 Kali Linux,因为它预装了所有必需的工具(Aircrack-ng 套件、ettercap、hostapd-wpe 等)。

- 你可以直接在 Kali Linux 虚拟机或物理机上操作。

软件依赖

Wi-Fi Phisher 的依赖项通常在 Kali Linux 中已经预装,你可以通过以下命令确保所有依赖都已安装:

sudo apt update sudo apt install aircrack-ng hostapd-wpe dnsmasq lighttpd php7.4-cli ettercap-text-only

aircrack-ng:用于无线网络攻击,包括监听和强制断开。hostapd-wpe:创建恶意 Wi-Fi 接入点的核心工具。dnsmasq:提供 DHCP 和 DNS 服务,让恶意网络能正常工作。lighttpd和php:用于托管钓鱼页面。ettercap:可选,用于中间人攻击,但 Wi-Fi Phisher 主要依赖自己的机制。

第二部分:安装 Wi-Fi Phisher

Wi-Phisher 的安装非常简单。

-

克隆 GitHub 仓库

(图片来源网络,侵删)

(图片来源网络,侵删)git clone https://github.com/sophron/wifiphisher.git

-

进入目录

cd wifiphisher

-

运行安装脚本

sudo ./install.sh

脚本会自动处理依赖和文件的复制。

第三部分:攻击流程详解

让我们一步步执行一次完整的攻击。

步骤 1:启用无线网卡的监控模式

这是所有无线攻击的第一步。

-

查看无线网卡接口

iwconfig

找到你的无线网卡,通常名为

wlan0。 -

启动网卡监控模式

sudo airmon-ng start wlan0

执行后,你的网卡会创建一个新的监控模式接口,通常是

wlan0mon。 -

确认监控模式

iwconfig

你应该能看到

wlan0mon接口,其Mode: Monitor字段为Monitor。

步骤 2:扫描目标网络

我们需要找到要模仿的合法 Wi-Fi 热点。

-

使用

airodump-ng扫描sudo airodump-ng wlan0mon

-

分析扫描结果 你会看到一个列表,包含:

BSSID:接入点的 MAC 地址。PWR:信号强度(负值越小,信号越强)。CH:信道。ESSID:Wi-Fi 网络的名称(这是我们最关心的)。STATION:已连接的客户端数量。

-

选择目标 选择一个你想要攻击的目标网络,记录下它的 ESSID、BSSID 和 CH(信道)。

- ESSID:

Starbucks_Free_WiFi - BSSID:

AA:BB:CC:DD:EE:FF - CH:

6

- ESSID:

步骤 3:运行 Wi-Fi Phisher

启动攻击工具。

-

执行命令

sudo wifiphisher

你会看到一个交互式菜单。

-

配置攻击参数

-

选择攻击场景:

WiFi Login Page:最经典的场景,模拟一个需要登录的 Wi-Fi 页面。(推荐新手使用)Network Update:模拟一个网络更新页面(如路由器固件更新),风险较高,可能被用户警惕。HTTPS Stripping:更高级的场景,将 HTTPS 降级为 HTTP,进行中间人攻击。Custom:自定义页面。

-

输入

1并回车。 -

输入目标 ESSID: 输入你刚才扫描到的目标网络名称,

Starbucks_Free_WiFi。 -

输入目标信道: 输入你记录下的目标信道,

6。 -

选择恶意接入点的 ESSID: Wi-Phisher 会建议一个与目标相似但略有不同的名称,以增加可信度(

Starbucks_Free_WiFi-Guest),你可以直接按回车使用默认值。

-

-

启动攻击 配置完成后,Wi-Fi Phisher 会自动完成以下所有工作:

- 启动一个恶意接入点。

- 向目标网络发送 Deauth 包,强制用户断开。

- 启动一个 Web 服务器来托管钓鱼页面。

- 等待受害者连接并输入凭证。

步骤 4:观察与捕获

-

观察终端输出:你会看到类似

[+] Captured credentials的信息,后面跟着捕获到的用户名和密码。 -

查看捕获的文件:所有捕获的凭证会保存在

/var/www/wifiphisher/data/目录下的.txt文件中,文件名通常是wifiphisher-<时间戳>.txt。你可以使用

cat命令查看:cat /var/www/wifiphisher/data/wifiphisher-*.txt

第四部分:停止攻击与清理

当你完成测试后,必须正确地停止所有进程并恢复网络环境。

-

停止 Wi-Fi Phisher 在运行 Wi-Fi Phisher 的终端窗口中,按下

Ctrl + C。 -

停止监控模式

sudo airmon-ng stop wlan0mon

-

杀死残留进程 这是一个非常重要的步骤,可以确保所有网络服务都已停止。

sudo airmon-ng check kill

-

验证网卡状态 再次运行

iwconfig,确认你的网卡(如wlan0)已经回到了Managed模式,wlan0mon接口已经消失。

第五部分:高级技巧与注意事项

-

提高成功率:

- 选择高人流量区域:人越多,受害者就越多。

- 信号强度:确保你的恶意接入点信号比目标网络更强。

- 可信的页面:

WiFi Login Page场景通常最有效,因为它非常常见。 - 耐心等待:不是所有人都会立即输入密码,有时需要几分钟。

-

法律与道德:

- 绝对不要在未经授权的网络上进行测试! 这会导致严重的法律后果。

- 此工具仅用于:

- 你自己拥有的网络。

- 客户明确授权的渗透测试项目。

- 在 CTF(Capture The Flag)比赛等合法环境中。

-

局限性:

- HTTPS 网站:如果用户访问的是

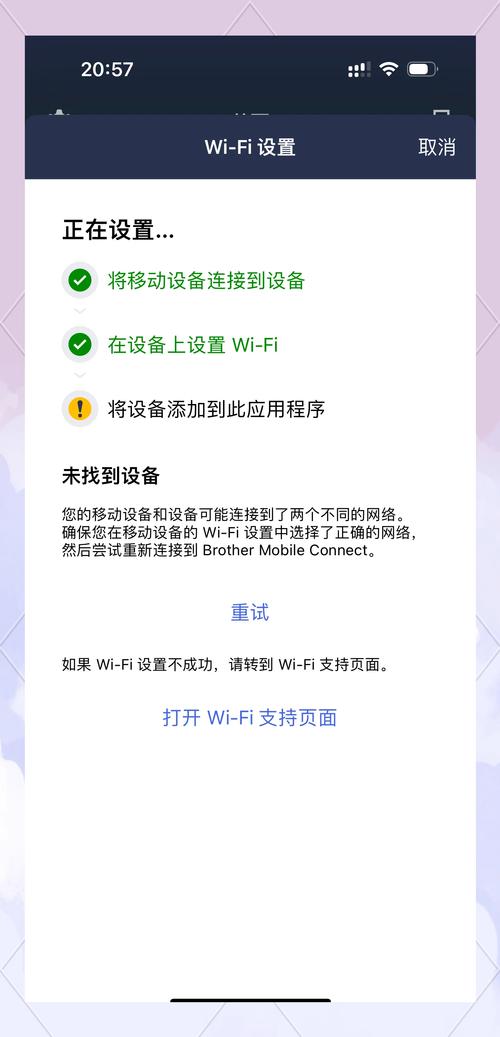

https://开头的网站,且浏览器证书验证正常,Wi-Fi Phisher 无法解密流量(除非使用 HTTPS Stripping 场景),它主要捕获的是登录页面的明文凭证。 - 设备连接:一些设备(如部分手机、智能电视)可能不会自动重连,或者会弹出“网络不安全”的警告,导致攻击失败。

- HTTPS 网站:如果用户访问的是

Wi-Fi Phisher 是一个功能强大且易于使用的自动化钓鱼攻击工具,通过本教程,你应该能够掌握其基本用法,技术是中立的,但使用技术的人必须有强烈的责任感和法律意识,始终在授权范围内进行测试,将技能用于提升网络安全,而非破坏。