CAS Java Client终极指南:从入门到精通,实现单点登录(SSO)无忧 ** 深入解析CAS Client核心原理、配置实践与常见问题,助你搞定企业级身份认证

引言:为什么你的企业需要CAS与Java Client?

在当今的企业级应用中,用户往往需要同时访问多个不同的系统(如OA、CRM、ERP等),如果每个系统都要求独立的用户名和密码登录,不仅用户体验极差,还会增加IT部门的管理成本和安全风险。单点登录(Single Sign-On, SSO) 应运而生,而 CAS(Central Authentication Service) 作为业界成熟、应用最广泛的SSO解决方案之一,受到了无数企业的青睐。

仅仅搭建了CAS Server是不够的,你的各种Java应用(如Spring Boot, Spring MVC, JSP等)如何才能与CAS Server“握手言和”,实现无缝的登录认证呢?答案就是——CAS Java Client。

本文将作为你的终极指南,从CAS Client的核心概念讲起,手把手教你如何配置,深入剖析其工作原理,并分享生产环境中常见问题的解决方案,无论你是SSO新手还是希望优化现有架构的资深工程师,读完本文都将收获满满。

CAS Java Client核心概念:它到底是什么?

在深入代码之前,我们必须先理解CAS Java Client的本质,它不是一个独立的“应用”,而是一套Java库(Jar包)和一套规范,它的核心使命是:作为你的Java应用与CAS Server之间的“桥梁”和“守门人”。

CAS Client主要扮演以下三个角色:

- 拦截器: 当用户访问一个受保护的资源(URL)时,CAS Client会首先拦截这个请求,它会检查用户是否已经通过认证。

- 认证发起者: 如果发现用户未认证,CAS Client不会直接拒绝访问,而是会重定向用户到CAS Server的登录页面,这个重定向过程是SSO的第一步。

- 票据验证器: 当用户在CAS Server登录成功后,CAS Server会返回一个服务票据,用户的浏览器会带着这个ST再次访问你的Java应用,CAS Client负责捕获这个ST,并向CAS Server发起一个后台请求,以验证票据的有效性,验证通过后,CAS Client会为用户在当前应用中建立一个会话,然后允许用户访问受保护的资源。

一个形象的比喻: CAS Server就像一个国家的“中央出入境管理局”,负责统一验证你的身份并发放“签证”(Ticket),而你的Java应用就是各个“机场”或“景点”,CAS Client就是每个“景点”门口的“安检员”,他负责检查你的“签证”是否有效,并决定是否放你进入。

快速上手:5步配置你的第一个CAS Java Client

这里我们以最流行的 Spring Boot 应用为例,演示如何集成CAS Client,假设你已经有一个可用的CAS Server。

第1步:添加依赖

在你的pom.xml文件中,添加cas-client-core依赖,请务必使用与你的CAS Server版本兼容的Client版本。

<dependency>

<groupId>org.jasig.cas.client</groupId>

<artifactId>cas-client-core</artifactId>

<version>3.6.3</version> <!-- 请根据CAS Server版本选择合适的版本 -->

</dependency>

第2步:配置web.xml

虽然Spring Boot提倡无web.xml,但CAS Client的传统配置方式依赖于它,你可以通过在src/main/resources目录下创建web.xml文件来模拟Servlet环境。

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee

http://xmlns.jcp.org/xml/ns/javaee/web-app_4_0.xsd"

version="4.0">

<!-- 1. CAS单点登录过滤器 -->

<filter>

<filter-name>CAS Authentication Filter</filter-name>

<filter-class>org.jasig.cas.client.authentication.AuthenticationFilter</filter-class>

<init-param>

<param-name>casServerLoginUrl</param-name>

<param-value>https://your-cas-server.com:8443/cas/login</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://your-java-app.com:8080</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CAS Authentication Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 2. CAS票据验证过滤器 -->

<filter>

<filter-name>CAS Validation Filter</filter-name>

<filter-class>org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter</filter-class>

<init-param>

<param-name>casServerUrlPrefix</param-name>

<param-value>https://your-cas-server.com:8443/cas</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://your-java-app.com:8080</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CAS Validation Filter</filter-name>

<filter-name>CAS Authentication Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 3. CAS HttpServletRequest包装器,用于获取用户信息 -->

<filter>

<filter-name>CAS HttpServletRequest Wrapper Filter</filter-name>

<filter-class>org.jasig.cas.client.util.HttpServletRequestWrapperFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CAS HttpServletRequest Wrapper Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 4. CAS退出登录过滤器 -->

<filter>

<filter-name>CAS Logout Filter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CAS Logout Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 5. CAS退出登录Servlet -->

<servlet>

<servlet-name>CAS Logout Servlet</servlet-name>

<servlet-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</servlet-class>

</servlet>

</web-app>

参数解释:

casServerLoginUrl: CAS Server的登录地址。casServerUrlPrefix: CAS Server的服务前缀。serverName: 你的Java应用的访问地址,这个地址至关重要,CAS Server会用它来生成和验证票据。

第3步:获取当前登录用户

配置完成后,你可以在任何Controller中轻松获取当前登录用户的用户名。

import javax.servlet.http.HttpServletRequest;

import org.jasig.cas.client.util.AssertionHolder;

@Controller

public class HomeController {

@GetMapping("/")

public String home(HttpServletRequest request) {

// 方法一:通过AssertionHolder获取

String username = AssertionHolder.getAssertion().getPrincipal().getName();

// 方法二:通过request.getAttribute获取(需要开启HttpServletRequestWrapperFilter)

// String username = request.getRemoteUser();

System.out.println("Current logged-in user: " + username);

return "welcome";

}

}

第4步:实现退出登录

要实现退出登录,只需提供一个链接,指向CAS Server的退出地址,并带上service参数(指向你的应用首页)。

<a href="https://your-cas-server.com:8443/cas/logout?service=http://your-java-app.com:8080">退出登录</a>

点击后,CAS Server会销毁会话,并重定向回你的应用首页,此时用户处于未登录状态。

第5步:测试

启动你的Spring Boot应用,访问任意一个受保护的URL(如http://your-java-app.com:8080/),浏览器应该会自动重定向到CAS Server的登录页面,登录成功后,你会被带回你的应用,并且能够通过代码获取到用户信息。

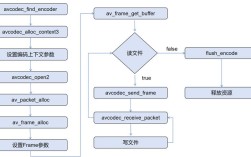

深入解析:CAS Java Client工作流程全貌

理解了配置,我们再深入其内部,看看一次完整的SSO登录流程是如何发生的:

- 初始访问: 用户访问

http://your-java-app.com:8080/secure-page。 - 拦截与重定向:

AuthenticationFilter拦截请求,发现用户没有有效的认证信息(如Assertion为空),它构建一个重定向URL,格式为casServerLoginUrl + ?service=当前应用的URL,然后重定向用户到CAS Server。 - 用户认证: 用户在CAS Server的登录页面输入用户名密码进行认证。

- 发放票据: CAS Server验证成功后,生成一个服务票据,并创建一个会话,它将用户重定向回你的应用,URL格式为

service参数 + ?ticket=ST-xxxxxxxxxxxxx。 - 票据验证:

ValidationFilter再次拦截这个请求,它从URL中提取出ST,然后向CAS Server的后端接口发送一个验证请求(/cas/serviceValidate),并带上ticket和service参数。 - 验证成功: CAS Server确认

ST有效,并返回包含用户信息的XML响应。ValidationFilter解析这个响应,创建一个Assertion对象,并将其存入当前线程的AssertionHolder中,它也会在用户的HttpSession中创建一个会话。 - 访问资源:

ValidationFilter验证通过,放行请求,用户的请求最终到达/secure-page,Controller代码可以成功从AssertionHolder中获取用户名,页面正常显示。

进阶与生产环境实践

Spring Boot与CAS Client的现代化配置(无web.xml)

在Spring Boot中,我们可以通过Java Config来替代web.xml,使配置更加“Spring化”。

import org.jasig.cas.client.authentication.AuthenticationFilter;

import org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter;

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

@Configuration

public class CasConfig {

@Bean

public FilterRegistrationBean<AuthenticationFilter> casAuthenticationFilter() {

FilterRegistrationBean<AuthenticationFilter> registrationBean = new FilterRegistrationBean<>();

registrationBean.setFilter(new AuthenticationFilter());

registrationBean.addUrlPatterns("/*");

registrationBean.addInitParameter("casServerLoginUrl", "https://your-cas-server.com:8443/cas/login");

registrationBean.addInitParameter("serverName", "http://your-java-app.com:8080");

registrationBean.setName("CAS Authentication Filter");

registrationBean.setOrder(1);

return registrationBean;

}

@Bean

public FilterRegistrationBean<Cas20ProxyReceivingTicketValidationFilter> casValidationFilter() {

FilterRegistrationBean<Cas20ProxyReceivingTicketValidationFilter> registrationBean = new FilterRegistrationBean<>();

registrationBean.setFilter(new Cas20ProxyReceivingTicketValidationFilter());

registrationBean.addUrlPatterns("/*");

registrationBean.addInitParameter("casServerUrlPrefix", "https://your-cas-server.com:8443/cas");

registrationBean.addInitParameter("serverName", "http://your-java-app.com:8080");

registrationBean.setName("CAS Validation Filter");

registrationBean.setOrder(2);

return registrationBean;

}

// ... 其他Filter的配置类似

}

常见问题与解决方案

-

问题1:访问应用时,浏览器一直在重定向,形成循环。

- 原因: 最常见的原因是

serverName配置错误,CAS Client和CAS Server必须使用完全一致的应用地址(包括协议http/https和端口号)。 - 解决方案: 仔细检查

web.xml或Java Config中的serverName参数,确保其值与用户实际访问的地址完全匹配。

- 原因: 最常见的原因是

-

问题2:CAS验证失败,返回

ticket ST-xxx is invalid。- 原因:

service参数在重定向到CAS Server时被篡改或丢失。- CAS Server上对应的会话已过期。

- CAS Client和CAS Server的系统时间不同步,导致票据过期。

- 解决方案: 检查

service参数的完整性,确保所有服务器时间同步。

- 原因:

-

问题3:如何获取更多用户属性,而不仅仅是用户名?

- 原因: 默认情况下,CAS Client只获取用户名,你需要配置CAS Server返回更多属性,并在Client端进行解析。

- 解决方案:

- CAS Server端: 配置身份验证器(如

Shibboleth3AuthenticationMetaDataPopulator或自定义的PrincipalResolver)将用户属性(如邮箱、部门)注入到Principal中。 - CAS Client端:

ValidationFilter的验证结果中包含了这些属性,你可以通过Assertion.getPrincipal().getAttributes()来获取一个Map,里面包含了所有属性。

- CAS Server端: 配置身份验证器(如

-

问题4:如何实现前端(如Vue/React)应用与后端Java API的SSO集成?

- 思路: 这属于更现代的OAuth2/OIDC范畴,但CAS也支持,CAS Client通常用于保护传统的后端服务,对于前后端分离应用,更推荐使用CAS的OIDC(OpenID Connect)功能,你的前端应用通过OIDC流程与CAS Server交互,获取ID Token,然后在调用后端API时,通过Bearer Token(如JWT)来传递身份信息,后端服务则需要一个OIDC Client库来验证这个Token。

总结与展望

CAS Java Client是实现企业级SSO的强大而可靠的工具,通过本文的学习,你应该已经掌握了:

- 核心概念: 理解了CAS Client在SSO架构中的角色和三大核心功能。

- 配置实践: 能够独立完成从依赖添加到

web.xml配置的全过程。 - 工作原理: 清晰地掌握了从用户访问到完成认证的完整流程。

- 进阶技巧: 了解了Spring Boot下的现代化配置和生产中常见问题的排查方法。

随着云原生和微服务架构的兴起,传统的CAS + Java Web应用的组合正面临新的挑战。OAuth 2.0 和 OpenID Connect (OIDC) 正在成为新的标准,它们提供了更灵活的授权模型和更适合现代Web/Mobile应用的令牌机制,许多CAS Server也提供了对OIDC的支持。

作为开发者,我们不仅要精通像CAS Client这样的经典技术,更要保持对新技术的关注和学习,以便在未来的技术选型中游刃有余。

希望这篇“CAS Java Client终极指南”能成为你SSO实践路上的得力助手,如果你有任何问题或经验分享,欢迎在评论区留言交流!

#CAS #Java #SSO #单点登录 #身份认证 #CAS Client #Spring Boot #企业级应用 #后端开发